Dans l’histoire de la cybersécurité, plusieurs malwares ont marqué les esprits par leur impact à grande échelle. Par exemple, le ransomware WannaCry a causé des milliards de dollars de dégâts en 2017, en cryptant les fichiers de nombreuses entreprises et institutions dans le monde entier. Autre exemple, le ver informatique ILOVEYOU qui, en 2000, s’est propagé via des pièces jointes dans les emails, infectant des millions de machines et causant des dommages significatifs.

Dans un environnement digital changeant, la multiplication des logiciels malveillants demeure une inquiétude primordiale pour les utilisateurs d’objets connectés.

Dans cet article, Dcom-Solutions, spécialiste de la sécurité informatique, vous présente une vision complète des logiciels malveillants.

Qu’est-ce qu’un malware ?

Tout d’abord, un malware, ou logiciel malveillant en français, désigne un programme nuisible conçu dans le but de causer des dommages à un système informatique.

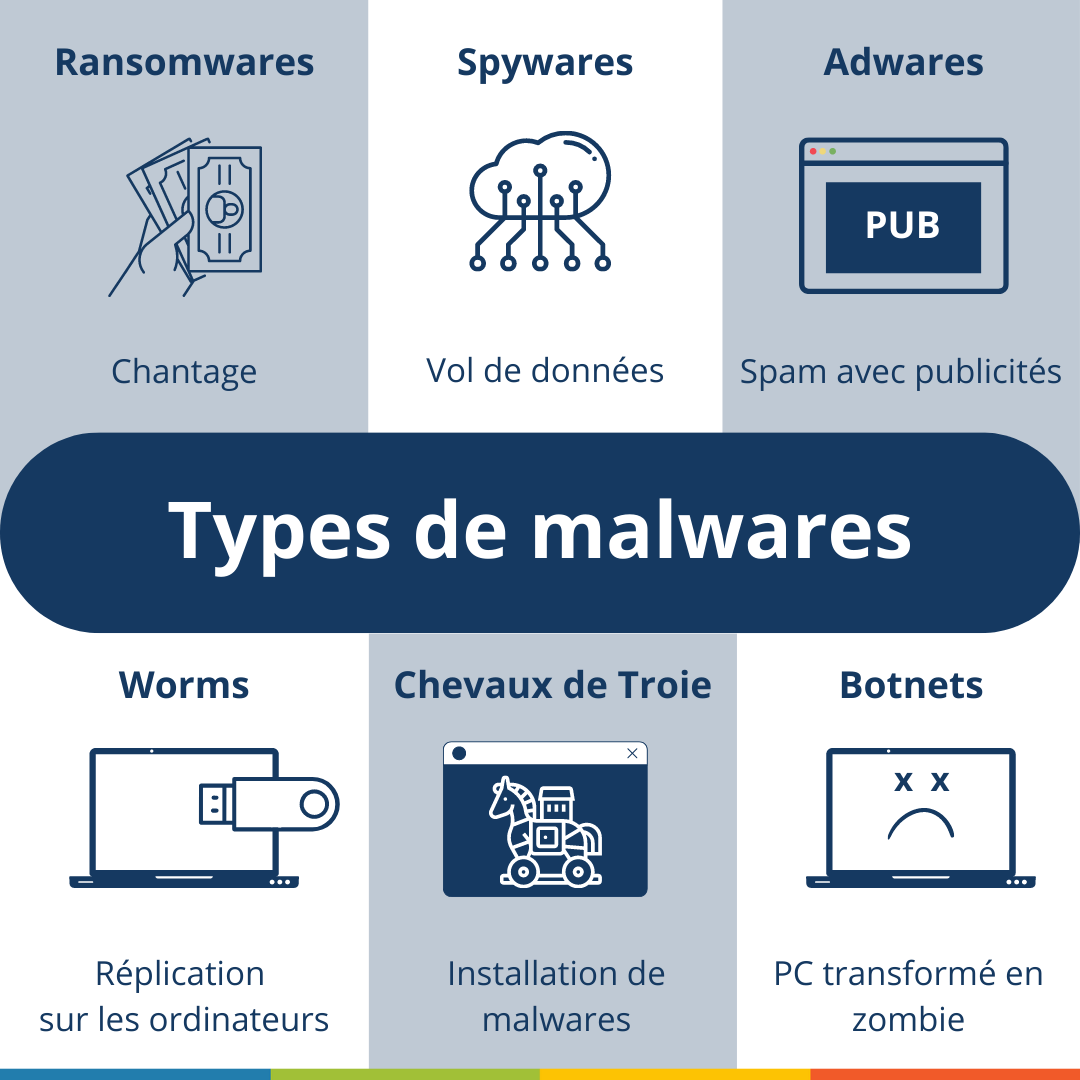

Plusieurs formes de malwares existent, certains s’installent sans consentement dans des apps en apparence anodines, échappant à la vigilance.

- Les ransomwares : infectent et cryptent les fichiers d’un ordinateur, demandant ensuite une rançon pour fournir la clé de décryptage.

- Les spywares : surveillent et collectent discrètement les activités des utilisateurs sans leur consentement.

- Les Adwares : suivent l’activité de navigation pour afficher des annonces et voler des informations à des fins publicitaires.

- Les chevaux de Troie : profitent des ressources de l’ordinateur après avoir été téléchargés par mégarde. Lorsque vous téléchargez des logiciels provenant de sources suspectes, vous risquez d’installer des malwares cachés.

- Les worms : se propagent grâce à des supports portables infectés, en étant copiés sur des clés USB, des disques durs externes ou des cartes mémoire, qui sont ensuite insérés dans d’autres appareils.

- Les botnets : sont des programmes informatiques qui agissent automatiquement, pour lancer des attaques à distance.

Quels sont les risques d’avoir un malware installé sur son appareil ?

Google a récemment supprimé l’application Android d’enregistrement d’écran iRecorder Screen Recorder du Play Store en raison d’un vol d’informations aux utilisateurs. Une mise à jour en 2022 a introduit un logiciel malveillant, AhRat, permettant d’accéder aux fichiers des utilisateurs, malgré les autorisations accordées pour l’enregistrement d’écran.

En effet, ces malwares sont utilisés à des fins nuisibles par des pirates informatiques ainsi que par des gouvernements. Les cybercriminels utilisent ces logiciels malveillants pour diverses raisons, notamment :

- Vol de données : Les malwares peuvent être utilisés pour voler vos informations sensibles telles que les données personnelles, les contacts, les messages, les mots de passe et les coordonnées bancaires. Ces informations sont ensuite utilisées pour commettre des actes de vol d’identité.

- Piratage des transactions en ligne : Les logiciels malveillants peuvent intercepter vos données de cartes bancaires lors d’achats en ligne, mettant ainsi en danger votre sécurité financière. Ces données volées peuvent être utilisées pour effectuer des transactions frauduleuses et causer des pertes financières importantes.

- Attaques par déni de service : Ces attaques visent à perturber le fonctionnement normal des systèmes ciblés en les submergeant de trafic, entraînant ainsi des interruptions de service et des dégâts matériels ou financiers.

- Rançongiciels : Certains malwares sont conçus pour bloquer l’accès aux fichiers ou à l’appareil de la victime et exiger une rançon en échange de leur déverrouillage. Les entreprises sont particulièrement ciblées, avec une attaque par rançongiciel toutes les 14 secondes. Cela peut entraîner d’importants dégâts financiers et des préjudices à la réputation de l’entreprise

Quels sont les signes d’infection par un malware ?

Il est crucial de repérer rapidement les signes d’une possible infection par un logiciel malveillant. Voici quelques indicateurs courants :

- Ralentissement de l’appareil : Votre appareil devient soudainement plus lent sans raison apparente, ou consomme beaucoup plus de ressources qu’auparavant.

- Comportement inhabituel : L’application se comporte de manière inattendue, ou si elle effectue des actions que vous n’avez pas initiées.

- Augmentation de l’utilisation des données : Si vous remarquez une consommation de données nettement supérieure à la normale pour une application donnée, cela peut indiquer qu’elle communique avec un serveur malveillant.

- Surchauffe excessive : Les malwares peuvent surcharger le processeur de votre appareil, entraînant une surchauffe anormale.

- Publicités et redirections non désirées : L’application affiche fréquemment des publicités intrusives ou vous redirige vers des sites web suspects. Soyez également vigilant si des fenêtres pop-up apparaissent de manière inattendue.

- Batterie qui se décharge rapidement : Si la batterie de votre appareil se décharge plus rapidement que d’habitude, cela peut indiquer une activité malveillante.

- Avertissements de sécurité : Il est possible que votre antivirus ou votre solution de sécurité vous alerte sur l’application en question.

Quelques conseils pour télécharger des applications sécurisées

Notre équipe d’experts vous dévoile quelques conseils pour télécharger des applications de manière sécurisée et éviter les logiciels malveillants

- Vérifiez les autorisations d’application : Avant d’installer une application, examinez attentivement les autorisations qu’elle demande. Soyez vigilant si les autorisations semblent excessives par rapport aux fonctionnalités de l’application.

- Téléchargez depuis des sources fiables : Limitez vos téléchargements d’applications aux boutiques officielles telles que :

- Google Play Store pour Android

- App Store pour iOS.

- Consultez les avis et recommandations : Prenez le temps de lire les avis et les commentaires des autres utilisateurs pour vous faire une idée de sa fiabilité.

- Faites attention aux achats de logiciels : Si vous achetez des logiciels de sécurité, assurez-vous de les acquérir uniquement auprès d’entreprises réputées via leur site web officiel ou dans des points de vente autorisés.

Protection et prévention contre les malwares

Mesures de cybersécurité pour les entreprises

Les entreprises doivent mettre en place des stratégies de cybersécurité rigoureuses pour protéger leurs réseaux informatiques. Cela inclut l’utilisation de pare-feu, la mise à jour régulière des logiciels pour combler les vulnérabilités, et la formation des employés à reconnaître les tentatives de phishing et d’autres techniques malveillantes.

Utilisation d’antivirus et de solutions anti-malware

Pour protéger vos appareils, l’installation de logiciels antivirus et anti-malware est essentielle. Ces outils offrent une protection en temps réel contre les menaces, en détectant et en supprimant les malwares avant qu’ils ne puissent causer des dégâts. Dcom-Solutions est partenaire de Malwarebytes, une entreprise qui fournit des solutions robustes de sécurité informatique pour identifier et éliminer les logiciels malveillants.

Conseils supplémentaires pour les utilisateurs

Surveillance de l’activité réseau

La surveillance de votre activité réseau peut aider à détecter des comportements inhabituels indiquant une infection par un malware. Les outils de surveillance peuvent identifier des communications suspectes entre votre appareil et des serveurs malveillants, vous permettant de prendre des mesures avant que des dommages ne surviennent.

Sauvegarde régulière des données

La sauvegarde régulière de vos données sur des supports externes ou dans le cloud est une méthode efficace pour minimiser les dégâts causés par les ransomwares. En cas d’attaque, vous pouvez restaurer vos fichiers sans avoir à payer une rançon.

Conclusion et recommandations finales

Protéger vos appareils et vos données contre les malwares nécessite une vigilance constante et l’utilisation de multiples couches de sécurité. En restant informé des dernières menaces et en utilisant des outils de sécurité de qualité, vous pouvez réduire significativement le risque d’infection.

Si vous souhaitez en savoir plus et renforcer la cybersécurité au sein de votre entreprise, n’hésitez pas à vous contacter.

Dcom-Solutions a élaboré une fiche pratique regroupant les indicateurs d’infection par un logiciel malveillant.

Cette ressource est accompagnée de recommandations pour sécuriser le téléchargement d’applications. 👇

Dcom-Solutions vous accompagne

dans la cybersécurité de votre entreprise

N’hésitez pas à réserver un appel de découverte de vos besoins,

notre équipe prendra en charge votre demande dans les délais qui vous conviennent.

Dcom-Solutions vous accompagne

dans la cybersécurité de votre entreprise

N’hésitez pas à réserver un appel de découverte de vos besoins,

notre équipe prendra en charge votre demande dans les délais qui vous conviennent.

Situé près de Poitiers, Dcom-Solutions est le partenaire IT de proximité des entreprises de Poitiers, Niort, Angoulême et La Rochelle.